IT-Sicherheitsgesetz – neue Anforderungen an Kritische Betreiber

KEY FACTS

-

Das IT-Sicherheitsgesetz (IT-SiG) ist seit dem 25. Juli 2015 in Kraft und stellt zwei Kernforderungen an die Betreiber Kritischer IT-Infrastrukturen: Einhalten eines Mindestsicherheitsniveaus sowie Einrichtung eines Meldewesens

-

Kritische Sektoren sind Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen (Finanzsektor). Die Konkretisierung welche Einrichtungen, Anlagen oder Teile davon unter das IT-Sicherheitsgesetz fallen, erfolgt mittels einer Verordnung.

-

Die Verordnung für die ersten vier Sektoren Informationstechnik und Telekommunikation, Energie, Wasser und Ernährung ist am 3. Mai 2016 in Kraft getreten. Die Änderungsverordnung für die Sektoren Transport und Verkehr, Gesundheit sowie Finanz- und Versicherungswesen soll im Dezember 2016 vorliegen.

-

Betreiber können Konformität zum IT-SiG neben der bilateralen Prüfung durch die Aufsicht auch mittels implementierter branchenspezifischer Sicherheitsstandards und Überprüfung der Umsetzung nachweisen.

-

Die Erfüllung der gesetzlichen Anforderungen stellt auch den Finanzsektor vor Herausforderungen: Das Meldewesen für IT-Vorfälle ist neu, das Einhalten eines Mindestsicherheitsniveaus muss nachgewiesen werden.

REPORT

Bedenkt man, dass schon heute 40 Prozent der weltweiten Wertschöpfung auf der Informations- und Kommunikationstechnologie basieren, ist ersichtlich, dass sichere und solide Informations-infrastrukturen ein Standortfaktor mit Zukunft sind. Mit der Cyber-Sicherheitsstrategie Deutschlands verfolgt die Bundesregierung das Ziel, Cyber-Sicherheit auf einem hohen Niveau zu gewährleisten und so Deutschland als einen der sichersten digitalen Standorte weltweit zu etablieren.

Das „Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme“ (IT-Sicherheitsgesetz) ist Teil dieser Strategie. Weitere Bestandteile der Strategie sind beispielsweise Nationalen Cyber-Abwehrzentrums sowie die wirksame Kriminalitätsbekämpfung im Cyber-Raum. Das Gesetz verpflichtet Betreiber kritischer Anlagen aus den Bereichen Energie, Informations- und Telekommunikationstechnik, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie Finanz- und Versicherungswesen, einen Mindeststandard an IT-Sicherheit einzuhalten und erhebliche IT-Sicherheitsvorfälle an das Bundesamt für Sicherheit in der Informationstechnik (BSI) zu melden.

Das Gesetzgebungsverfahren zum IT Sicherheitsgesetz folgt sowohl dem Ziel der Schaffung eines der sichersten digitalen Standorte als auch der Verpflichtung zum Erlass eines IT-Sicherheitsgesetzes resultierend aus der Initiative zur Europäischen Netzwerk- Informationssicherheitsrichtlinie (NIS-RL). Die NIS-RList binnen 18 Monaten nach ihrer Verabschiedung in nationales Recht umzusetzen. Mit dem In-Kraft-Treten der NIS-RL wird im Sommer 2016 gerechnet. Das im Juli 2015 verabschiedete IT-Sicherheitsgesetz kann als vorweggenommene Umsetzung der NIS-RL gesehen werden.

Als Artikelgesetz ändert das IT-SiG verschiedene Gesetze für Kritische Infrastrukturen: Artikel 1 ändert das BSI-Gesetz, Artikel 2 das Atomgesetz, Artikel 3 das Energiewirtschaftsgesetz, Artikel 4 das Telemediengesetz und Artikel 5 das Telekommunikationsgesetz. Aus Sicht der Betreiber Kritischer Infrastrukturen interessiert vor allem Artikel 1, der verschiedene Paragrafen des BSI-Gesetzes ändert oder neue hinzufügt und so Vorgaben zu Kritischen Infrastrukturen formuliert.

Kritische Infrastrukturen werden durch § 2 des BSI-Gesetzes definiert als Einrichtungen, Anlagen oder Teile davon, die den o.g. sieben Sektoren angehören und von hoher Bedeutung für das Funktionieren des Gemeinwesens sind, weil durch ihren Ausfall oder ihre Beeinträchtigung erhebliche Versorgungsengpässe oder Gefährdungen für die öffentliche Sicherheit eintreten würden.

Mit Hilfe einer Rechtsverordnung wird festgelegt, welche Einrichtungen, Anlagen oder Teile davon als Kritische Infrastrukturen gelten. Dabei hängt es von der Anzahl der versorgten Personen einer Infrastruktur ab, ob sie kritisch ist. Für die Sektoren des so genannten ersten Korbes – Energie, Informationstechnik und Telekommunikation, Wasser und Ernährung – ist die Verordnung am 3. Mai 2016 bereits in Kraft getreten. Für diese vier Sektoren wurde ein Schwellenwert von 500.000 versorgten Personen bestimmt. Die Verordnung listet nicht die betroffenen Betreiber auf wie in der Frühphase der Gesetzesentstehung erwartet wurde, sondern ein Betreiber selbst muss prüfen, ob er anhand des Schwellwertes unter den Regelungsbereich der Verordnung fällt und sich im Falle des Zutreffens an das BSI wenden. Bis Ende 2016 sollen per Änderungsverordnung auch die Betreiber in den drei Sektoren Transport und Verkehr, Gesundheit sowie Finanz- und Versicherungswesen (Korb 2) identifizierbar werden. Speziell für den Sektor Finanz- und Versicherungswesen stellt sich ein Schwellwert von 500.000 als zu niedrig dar, da dieser Sektor – im Gegensatz zu den Sektoren des ersten Korbes – über Substitutionsmöglichkeiten für seine kritischen Infrastrukturen verfügt. So kann zum Beispiel Bargeld durch Kartenzahlungen substituiert werden und umgekehrt. Für Bargeld bestehen mit Geldautomat, Cashback und Filiale mehrere voneinander unabhängige Bezugsquellen. Und die allermeisten Bankkunden verfügen über mehr als eine Bankkarte für Zahlungen. Diese Substitutionsmöglichkeiten sind in anderen Sektoren nicht gegeben. Beispielsweise 1gibt es nur einen Wasser-, Gas- und Stromanschluss pro Haushalt. Diese Bedingungen sollte der Gesetzgeber mit der Änderungsverordnung für den zweiten Korb in Form eines höheren Schwellenwertes berücksichtigen.

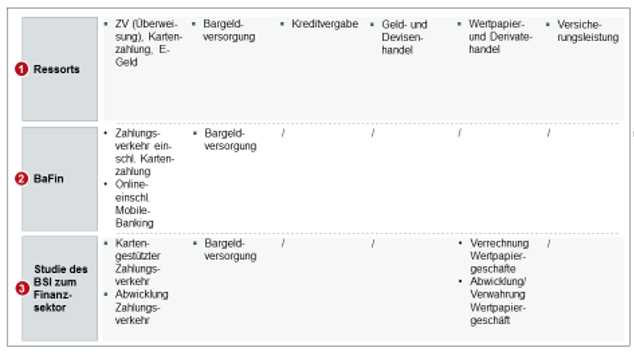

In der folgenden Tabelle sind beispielhaft für den Finanzsektor die Kritischen Infrastrukturen links nach Ansicht der Bundesressorts (bei der Abstimmung des IT-SiG), in der Mitte der BaFin als Fachaufsicht und rechts laut der so genannten Sektorstudie des BSI gegenübergestellt. Alle Angaben stellen den Stand vor dem für Dezember 2016 erwarteten Abschluss der Gespräche zur Änderungsverordnung dar.

Abbildung 1: Kritischen Infrastrukturen im Finanzsektor nach Bundesressorts, BaFin und BSI vor In-Kraft-Treten der Änderungsverordnung

Es bleibt abzuwarten welche Kritischen Infrastrukturen im Rahmen der Änderungsverordnung final identifiziert werden. Hierzu werden unter der Ägide von BMI und BSI beginnend im Mai 2016 innerhalb der drei Sektoren Expertengespräche in „Kernteams“ durchgeführt, in die auch die betroffenen Betreiber und Wirtschaftsverbände einbezogen werden.

Die Kernforderungen – Mindestsicherheit und Meldewesen – an die Betreiber Kritischer Infrastrukturen sind in den neuen Paragrafen 8a bis 8d niedergelegt.

Paragraf 8a „Sicherheit in der Informationstechnik Kritischer Infrastrukturen“ Absatz 1 verpflichtet Betreiber spätestens zwei Jahre nach Inkrafttreten der Rechtsverordnung angemessene organisatorische und technische Vorkehrungen zur Vermeidung von Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer informationstechnischen Systeme, Komponenten oder Prozesse zu treffen, die für die Funktionsfähigkeit der von ihnen betriebenen Kritischen Infrastrukturen maßgeblich sind. Dabei muss der Stand der Technik eingehalten – nicht mehr nur „beachtet“ werden. Mehrere Betreiber Kritischer Infrastrukturen und ihre Branchenverbände können einen „Branchenspezifischen Sicherheitsstandard“ (B3S) erarbeiten und dem BSI zur Anerkennung vorlegen. Das BSI stellt im Benehmen mit dem BBK (Bundesamt für Bevölkerungsschutz und Katastrophenhilfe) und der zuständigen Aufsichtsbehörde des Bundes – BaFin für Finanzsektor – fest, ob der B3S geeignet ist, die Anforderungen des IT-SiG zu erfüllen. Den Nachweis, dass sie noch alle Anforderungen erfüllen, müssen die Betreiber alle zwei Jahre führen (Absatz 3). Der Nachweis kann durch Sicherheitsaudits, Prüfungen oder Zertifizierungen erfolgen. Wurden Sicherheitsmängel festgestellt, kann das BSI die

- Übermittlung der gesamten Audit-, Prüfungs- oder Zertifizierungsergebnisse und

- im Einvernehmen mit der zuständigen Aufsichtsbehörde des Bundes die Beseitigung der Sicherheitsmängel verlangen.

Das Meldewesen als zweite Kernforderung reguliert § 8b „Zentrale Stelle für die Sicherheit in der Informationstechnik Kritischer Infrastrukturen“. Ein Betreiber hat dem BSI binnen sechs Monaten nach Inkrafttreten der Rechtsverordnung eine Kontaktstelle als zuständigen Empfangspunkt zu nennen. Gemeldet müssen erhebliche Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit der informationstechnischen Systeme, Komponenten oder Prozesse der Betreiber (Absatz 4), die zu einem Ausfall oder einer Beeinträchtigung der Funktionsfähigkeit der von ihnen betriebenen Kritischen Infrastrukturen führen können oder bereits geführt haben, und welche die Betreiber über die Kontaktstelle unverzüglich an das Bundesamt melden müssen. Dabei muss der Betreiber nur dann genannt werden, wenn die Störung tatsächlich zu einem Ausfall oder einer Beeinträchtigung geführt hat. Betreiber des gleichen Sektors können eine gemeinsame übergeordnete Ansprechstelle, einen Single Point of Contact SPOC, benennen. Eine wesentliche Neuerung ist die Möglichkeit für das BSI, vom Hersteller die Mitwirkung an der Beseitigung oder Vermeidung einer Störung verlangen zu können. Es bleibt abzuwarten, ob sich das BSI im Falle eines Falles auch gegenüber sehr großen ausländischen Zulieferern Gehör und Weisungsbefugnis verschaffen kann.

Ebenfalls Eingang in das BSI-Gesetz fand zuletzt § 14 „Bußgeldvorschriften“, wonach Verstöße gegen die Beseitigung der Sicherheitsmängel mit einer Geldbuße bis zu hunderttausend Euro und bei Verstößen gegen die Übermittlung von Audit-, Prüfungs- oder Zertifizierungsergebnissen mit einer Geldbuße bis zu fünfzigtausend Euro geahndet werden.

Wie eingangs ausgeführt stellt das IT-SiG die vorweggenommene Umsetzung der europäischen NIS-Richtlinie dar. Diese muss in allen EU-Staaten binnen 18 Monaten umgesetzt werden, d. h. nach derzeitiger Planung der EU Kommission bis Ende 2017. In Deutschland wird sie dann in Form des „IT-Sicherheitsgesetzes 2“ umgesetzt. Es wird davon ausgegangen, dass sich aus der NIS-Richtlinie keine wesentlichen Änderungen des aktuellen „IT-Sicherheitsgesetzes 1“ ergeben.

Bezogen auf den Finanzsektor ergeben sich die Umsetzungsfristen unter der Voraussetzung, dass die Änderungsverordnung bis Ende 2016 in Kraft tritt wie folgt

- Meldefähigkeit am 1. Juli 2017,

- Einhaltung Mindestsicherheitsniveau am 1. Januar 2019.

Eine Verzögerung der Zeitschiene um bis zu 6 Monate wird seitens Experten als wahrscheinlich angesehen.

Zwar gilt der Finanzsektor im Vergleich der sieben Kritischen Sektoren IT-seitig als gut aufgestellt, jedoch ist ein Meldewesen für IT-Vorfälle auch für diesen Sektor neu. Dieses Meldewesen muss neu aufgesetzt oder in ein bestehendes Meldewesen – zum Beispiel aus der MaSI heraus – integriert, implementiert und betrieben werden. Das Mindestniveau an IT-Sicherheit sollte bereits durch das bankfachliche Aufsichtsregime gewährleistet sein, jedoch muss auch dieses neu nachgewiesen werden. Dieser Nachweis gelingt am besten durch die Umsetzung eines dokumentierten IT-Sicherheitsrahmenwerkes – pro Bank oder als B3S für mehrere Institute. Die gesetzeskonforme Implementierung des Rahmenwerkes muss dann überprüft werden. Der Weg zur Auditierung ist noch offen. Idealerweise passt sie sich in die bisherigen Auditprozesse ein, sodass die IT-SiG-Konformität beispielsweise durch die interne Revision auditiert oder im Rahmen der jährlichen Wirtschaftsprüfung nachgewiesen werden kann. So könnte der Zusatzaufwand durch das IT-Sicherheitsgesetz für Banken möglichst gering gehalten werden.

QUELLEN

Literatur:

Waldemar Grudzien: IT-Sicherheitsgesetz: Regulierungsarbitrage muss vermieden werden, die bank, Mai 2016, Seiten 46-51

Internet:

European Commission, Network and Information Security (NIS) Directive, 2015, https://ec.europa.eu/digital-single-market/en/news/network-and-information-security-nis-directive

Security (NIS) Directive, 2015

Heise, Erste Verordnung zur Umsetzung des IT-Sicherheitsgesetzes in Kraft getreten, 2016, http://www.heise.de/newsticker/meldung/Erste-Verordnung-zur-Umsetzung-des-IT-Sicherheitsgesetzes-in-Kraft-getreten-3196234.html?wt_mc=nl.ho.2016-05-04