Due Diligence bei Unternehmens-transaktionen im Zeitalter von Plattform Economy und Digitalisierung

KEY FACTS

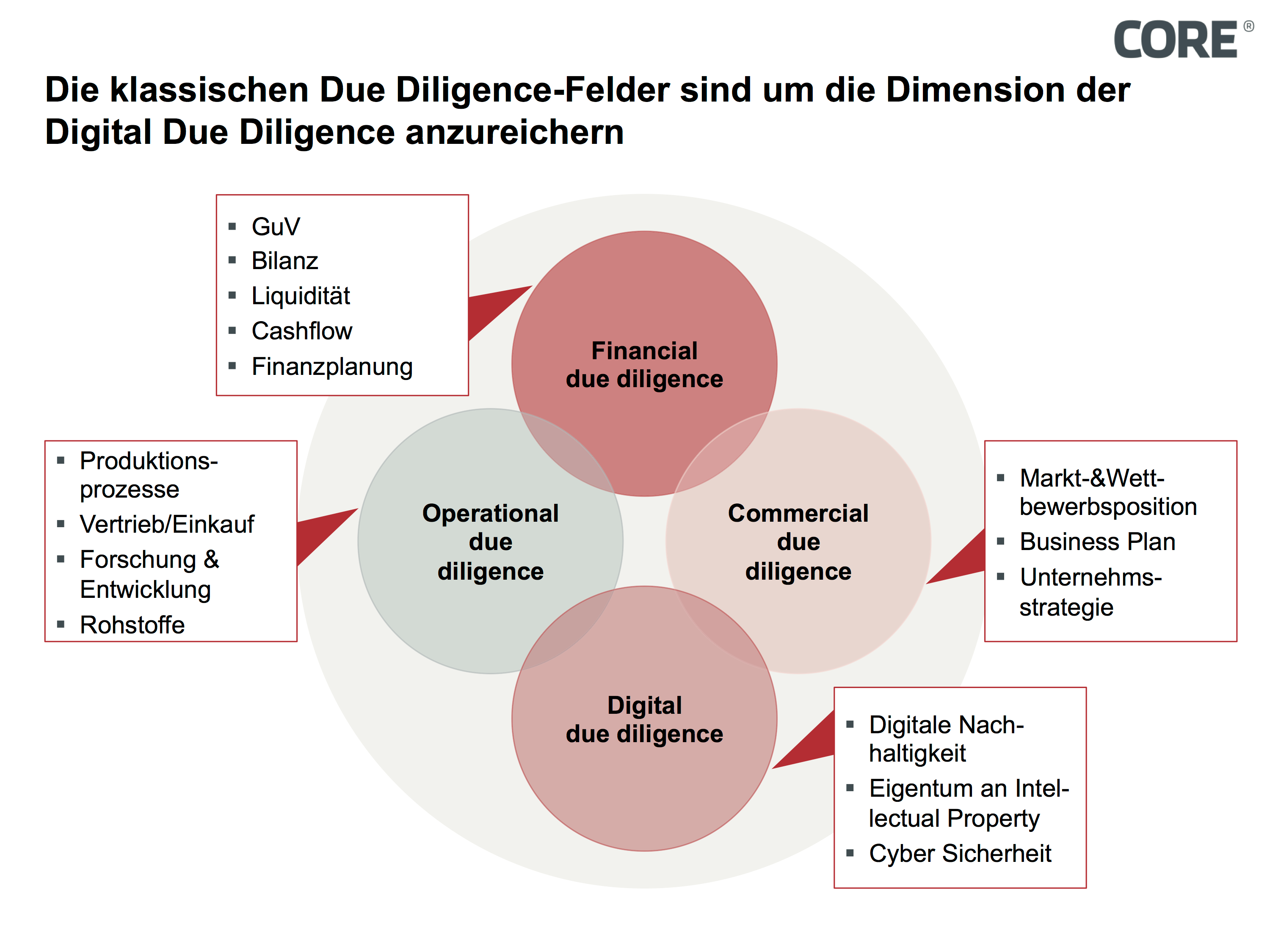

- Die klassische IT Due Diligence erfasst nicht alle Themenfelder der Digitalisierung ausreichend und ist somit zur Digital Due Diligence auszubauen

- Die Vielzahl an Daten, die durch die Digitalisierung zur Verfügung stehen, ermöglichen die zielgerichtete Identifikation von Compliance-Risiken im Rahmen von Unternehmenstransaktionen

- Cyber-Risiken erweisen sich zunehmend als eigenes Risikofeld, entsprechend sind zunehmend Cyber-Risiko-Prüfungen zu etablieren

REPORT

I. Digitalisierung – Transformationsprozess in allen wirtschaftlichen Bereichen

Die Auswirkungen der Digitalisierung sind vielfältig: unsere Arbeitswelt verändert sich, wir sehen uns mit den Visionen der Arbeit 4.0 konfrontiert, unsere Produktionsprozesse sollen sich im Einklang mit Industrie 4.0 entwickeln, unsere Wertschöpfungsketten werden durch Plattformen immer stärker aufgebrochen und dezentralisiert.

Diese evolutionären sowie disruptiven Veränderungen unseres wirtschaftlichen und sozialen Zusammenlebens finden zunehmend auch im Rahmen von Unternehmensübernahmen Berücksichtigung. Neue Prüfungs- und Bewertungsfelder sollen die identifizierten Wertschöpfungstreiber analysieren und Risiken möglichst frühzeitig sowie vollständig identifizieren.

Die in Folge genannten Markttrends und Analyse-Methoden geben einen unvollständigen Überblick über aktuelle Entwicklungen, die das COREinstitute im vergangenen Jahr ermitteln konnte.

1. Transformation der IT Due Diligence zur Digital Due Diligence

Bereits heute steht die IT vielmals im Vordergrund, wenn es um die Post-Merger Integration von Übernahmeobjekten geht.

Die wachsende Bedeutung von Datenverarbeitung und Vernetzung lässt die Bedeutung der IT im Rahmen von Unternehmenstransaktionen indes noch weiter zunehmen. Entsprechend gilt es, die wesentlichen Komponenten einer IT Due Diligence in Hinblick auf die Veränderungen durch Digitalisierung und sich ändernde Service-Landschaften zu analysieren und um Digitalisierungs-Anteile angemessen zu erweitern.

a) IT-Infrastruktur

Die im Rahmen von Unternehmenstransaktionen verwendeten Analyseverfahren der IT-Infrastruktur konzentrieren sich bisher vielmals auf finanzielle Kennzahlen und Aussagen zur Zukunftsfähigkeit der installierten IT-Infrastruktur, die durch das Übernahmeziel zur Verfügung gestellt wurden.

Dieser durch finanzielle Kennzahlen getriebene Ansatz stößt in der Ära von Cloud- und Software as a Service-Lösungen zunehmend an seine Grenzen, spielt doch das Alter der installierten Software/Hardware zunehmend weniger eine Rolle und rücken stattdessen Leistungsfähigkeit der Service-Anbieter sowie Vertragsgestaltung in den Vordergrund.

Die zu analysierenden Risiken sind somit nicht mehr allein finanziell, sondern ebenso juristisch (in Form des Service-Vertrages) und technologisch zu beurteilen.

b) Software

Eigenentwickelte Software ist für junge Unternehmen mittlerweile oft das wertvollste Asset; umso bedeutender ist es, die Werthaltigkeit dieser Assets im Rahmen einer Transaktion zu überprüfen. Die moderne Softwareentwicklung eröffnet hierbei bereits eine Vielzahl von Herausforderungen.

i) Software als Intellectual Property

Software entsteht im Regelfall durch die geistige Arbeit eines Programmierers und ist als sein geistiges Eigentum zu bewerten, entsprechend ist neben einer Ermittlung des Urhebers der Software zu prüfen, ob die Eigentumsrechte an der Software auch im Eigentum des Zielunternehmens liegen.

Verstärkt wird dieses Problem durch die vermehrte Einbindung von Freelancern, die weltweit auf digitalen Plattformen ihr Wissen und Know-how zur Verfügung stellen, denn während der „normale“ Arbeitnehmer sein Urheberrecht (im Regelfall) an den Arbeitgeber überträgt, bedarf es bei Freelancern spezieller vertraglicher Vereinbarungen, die die Übertragung des Urheberrechts auf den Auftraggeber absichern.

ii) Open Source Software als IP-Falle

Moderne Softwareprogrammierung nutzt heute vielmals Free Open Source Software (FOSS)-Komponenten im Rahmen der Softwareerstellung. Diese Form der Softwareerstellung ist zwar bequem und vor allem kostengünstig, führt allerdings auch zur Verpflichtung, die Lizenzbedingungen der genutzten Open Source Komponenten zu akzeptieren.

Die am häufigsten genutzte GNU General Public License (GNU GPL) verpflichtet derweil zu einer Weiterverbreitung der Software sowohl in ursprünglicher wie abgeleiteter Form. Der Quellcode der Software ist somit offenzulegen und die abgeleitete Software vollständig unter die Bedingungen der GNU GPL zu stellen.

Die Nutzung von FOSS-Komponenten kann somit im schlimmsten Fall das gesamte Softwareprodukt „infizieren“, eine wirtschaftliche Lizenzierung ist somit nur noch schwer vorstellbar.

c) Data

Das Zeitalter der Digitalisierung basiert auf der zunehmenden Vernetzung der Marktteilnehmer, so können Abnehmerbedürfnisse besser ermittelt und Produktionsprozesse optimiert werden. All diese Prozesse bedürfen indes vor allem Daten, die ausgewertet werden können.

Der rechtliche Rahmen für den Umgang mit den zur Verfügung stehenden Daten ist derweil bis heute nur teilweise hinreichend geklärt.

So ist bis heute nicht final geklärt, in wessen Eigentum Daten tatsächlich sind und ob diese im Eigentum eines Unternehmens sein können.

Während darüber hinaus einzelne regulatorische Rahmenwerke, wie beispielweise die Datenschutzgrundverordnung (DSGVO), regulatorische Rahmenparameter für spezifische Datentypen schaffen, bleiben bis heute essentielle Kernfragen, wie beispielsweise das Dateneigentum, juristisch umstritten und somit mit einer entsprechenden Rechtsunsicherheit ausgesetzt.

2. Digital Compliance

Compliance fungiert, typisch für Risikofunktionen, vor allem vergangenheitsorientiert. Analog dem Plan-Do-Act-Check werden die vorhandenen Risikomanagementsysteme auf Grundlage der identifizierten Schwächen und Verfehlungen angepasst und somit identifizierte Regelungslücken geschlossen. Diese rückwärtsgewandte Perspektive wird befördert durch die Verpflichtung der Compliance-Funktionen, die Aufarbeitung von eingetretenen Regelverstößen zu begleiten und im Rahmen des Three-Line-of-Defense-Systems die Einhaltung des unternehmensinternen Regelwerks zu begleiten.

Im Rahmen von Unternehmenstransaktionen erweist sich die retroperspektive Ausrichtung der Compliance-Funktion oftmals als verfehlt, erwirbt der Erwerber zumeist die Compliance-Risiken des Zielunternehmens, ohne diese vollständig analysiert zu haben.

Dieses Vorgehen erweist sich hinsichtlich der monetären Risiken, die aus Organisationsverfehlungen resultieren können, als zunehmend riskant.

Zumal sich die Vertragsparteien gegen strafbare Rechtsverstöße wie bspw. Kartellvergehen auch nicht durch Versicherungskonstruktionen wie Warranty & Indemnity-Versicherungen absichern können.

An dieser Stelle können moderne Analysemethoden wie Big Data und prädikative Algorithmen helfen.

Mit wachsender Digitalisierung des Geschäftsmodells nehmen Datengenerierung und auswertbare Datenpunkte, die für Analyseverfahren zur Verfügung stehen, stetig zu. Die Kombination der unternehmensintern generierten Daten mit wissenschaftlichen Forschungsergebnissen aus Kriminalistik, Neurowissenschaften, Risikoforschung, Psychologie und Recht ermöglicht, Inkonsistenzen zu identifizieren und somit Compliance-Risiken schneller aufzudecken.

In einzelnen Branchen wie der Kreditwirtschaft wurde das Potential entsprechender Analyseverfahren bereits identifiziert. Neue Marktteilnehmer wie RegTechs offerieren zunehmend neue, innovative Lösungen zur Bekämpfung von Geldwäsche und Terrorismusfinanzierung oder auch des Risikomanagements im Finanzsektor.

Die Erweiterung des Kreises der Verpflichteten zur Geldwäsche-Bekämpfung durch die am 26. Juni in Kraft getretene 4. AML Richtlinie erweitert nunmehr die potentielle Kundengruppe.

3. Cyber Security

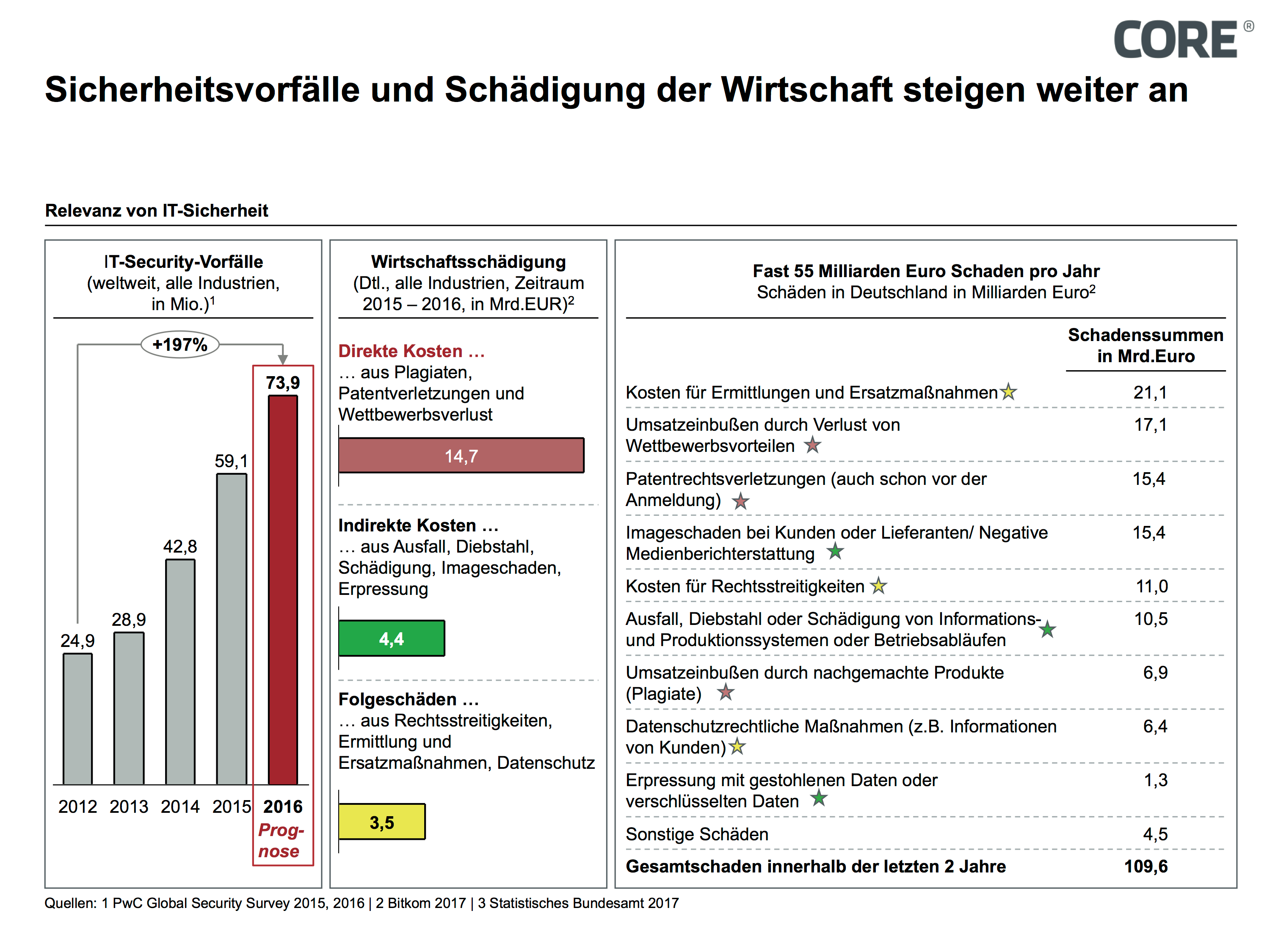

Cyber Security gewinnt zunehmend an Bedeutung und dies nicht erst, seitdem Schadsoftware wie Wanna Cry öffentlichkeitswirksam Schäden in Millionenhöhe erzeugen konnte.

Der Digitalverband Bitkom geht in einer kürzlich veröffentlichten Studie davon aus, dass der deutschen Wirtschaft jährlich Schäden von 55 Mrd. Euro entstehen, die ihren Ursprung aus Sabotage, Spionage und Datendiebstahl haben. Gerade Schadenszahlen aus Cyber Crime sind wegen ihrer erschwerten Erfassung immer mit Vorsicht zu genießen, jedoch besteht in der erweiterten Fachcommunity kein Zweifel über die mittlerweile erreichten Größenordnungen bekannter wie geschätzter Schadenshöhen.

Die Prüfung, ob ein Zielunternehmen auf die Anforderungen aus der Digitalisierung in Hinblick auf Cyber-Security eingestellt ist, gestaltet sich naturgemäß für den Außenstehenden schwierig, wird doch kein Unternehmen freiwillig zugeben, ein leichtes Opfer für Cyber-Attacken oder Informationssicherheitsschwächen zu sein.

Indes gibt es Indizien, die eine erste valide Beurteilung ermöglichen:

a) Informationssicherheits- und Datenschutzorganisation

Die Einrichtung eines wirksamen und nachhaltigen Informationssicherheits-Managementsystems (ISMS) gilt heute als Mindestanforderung an Unternehmen zur Gewährleistung ihrer Informationssicherheit, beinhaltet ein ISMS (zumindest wenn es sich an ISO 27001ff. orientiert) neben technischen auch organisatorische Komponenten. Dem organisatorischen Aufbau kommt innerhalb eines Unternehmens besondere Bedeutung zu, wird die Mehrheit der Verfehlungen und Straftaten doch aus Mitarbeiterkreisen verübt oder zumindest durch die Unachtsamkeit von Mitarbeitern verursacht.

Wird indes das unternehmensweit installierte ISMS durch eine wirksame Datenschutz-Compliance angereichert und orientieren sich die Vorgaben zur IT-Sicherheit darüber hinaus am IT-Grundschutzkatalog des BSI (Bausteine, Gefährdungen, Maßnahmen) und je nach Einsatzszenario weiteren Best Practice-Werkzeugen wie zum Beispiel OWASP (The Open Web Application Security Project) im Bereich Web Application, so deutet dies auf ein nachhaltiges IT-Sicherheitsmanagement hin, welches sich zumindest seiner Schwächen bewusst ist und fortwährend an der Risikoreduktion arbeitet.

b) IT-Architektur

Unabhängig von der organisatorischen Aufstellung des Unternehmens kann die technische Ausgestaltung der IT-Infrastruktur einen wesentlichen Beitrag zur IT-Sicherheit leisten.

Hierbei darf sich nicht allein auf den Nimbus ‚je moderner desto sicherer‘ verlassen werden, vielmehr ist der grundsätzliche Aufbau der Unternehmensarchitektur zu betrachten.

Eine Ausrichtung an modernen Microservice-Architekturen ermöglicht gegenüber monolithischen Anwendungen einen deutlichen höheren Sicherheitsgrad. Mit Microservices können Sicherheitsparadigmen, wie beispielsweise die Reduktion der Komplexität von Business Logik, verteilte und persistent verschlüsselte Datenhaltung/ Datentransport oder auch hohe Skalierbarkeit und hohe Verfügbarkeit bereits durch die IT-Architektur strukturell etabliert werden. In Summe reicht für eine Systemkorruption nicht mehr allein die Infizierung eines einfachen Systembausteins aus, vielmehr bedarf es einer Vielzahl von erfolgreichen Angriffen auf voneinander unabhängige Systembausteine.

c) MINT-Kompetenz

Als letzter entscheidender Faktor ist die MINT-Kompetenz des Unternehmens zu nennen. Die Fähigkeit, angemessen auf Bedrohungen und sogar Angriffe der prozesskritischen IT-Infrastruktur zu reagieren, ist quasi „natürlicherweise“ höher bei jenen ausgeprägt, die eine naturwissenschaftlich geprägte Lösungskompetenz mitbringen. Das bessere Verständnis von technischen Prozessen und Notwendigkeiten hilft hierbei sowohl auf externe Risiken schneller zu erkennen und angemessen zu reagieren, wie auch interne Risiken durch angemessen Organisationsstrukturen und Kontrollprozesse zu reduzieren.

FAZIT

Die dargelegten Veränderungen offenbaren, dass die Digitalisierung auch die Unternehmensbewertung im Rahmen von Unternehmenstransaktionen vor neue Herausforderungen stellt. Eine sich rein auf Financial, Operational und Commercial Due Diligence verlassende Unternehmensbewertung droht wesentliche Bewertungsfaktoren zu unterschlagen. Eine zielgerichtete und angemessene Unternehmensbewertung bedarf neuer erweiterter Analysemethoden, die vor allem von fachlich-technischem und juristisch-praktischem Know-how geprägt sind.

QUELLEN

- Bitkom Wirtschaftsschutz in der digitalen Welt 2017

- Deploying Regtech Against Financial Crime IIF 2017

- Digitalisierung und das BGB – NJW 2016

- Digital Compliance – Wie digitale Technologien ComplianceVerstöße vorhersehen (IRZ 2017)

- OWASP (The Open Web Application Security Project)

- OWASP (The Open Web Application Security Project): www.owasp.org

- Regtech in Financial Services: Solutions for Compliance and Reporting IIF 2016

- Umgang mit Transaktionsrisiken – Legal Due Diligence in der Digital Economy (Expert Focus 2017)