Einsatz von Biometrie im Banking

KEY FACTS

-

Biometrie wird marktreif: Apple sowie Samsung haben in Deutschland Biometrie für das Banking geöffnet

-

Die Bankenaufsicht sieht die Biometrie sicherheitstechnisch auf gleichem Niveau mit PIN, Passwort und Chipkarten. Somit ist das Sein (körpereigene Merkmale) dem Besitz (z.B. Bankchipkarte) und dem Wissen (z.B. PIN) gleichgestellt

-

Biometrie erfüllt alle Datenschutzanforderungen, da moderne biometrische Verfahren keiner zentralen Speicherung der körpereigenen Merkmale bedürfen.

-

Biometrische Merkmale können mittlerweile wie PIN und Passworte zurückgerufen und erneuert werden

-

Moderne biometrische Verfahren erlauben nunmehr sogar die Bildung von Einmalpassworten, d.h. sie bieten die Eigenschaften eines One-Time-Pad und können als einmal zu verwendende Transaktionsnummer (TAN) zur Autorisierung einer einzigen Transaktion verwendet werden.

-

Die Bildung von Einmalpassworten mittels Biometrie stellt geradezu einen Quantensprung dar: Biometrie ermöglicht nun die Verwendung der wenigen vorhandenen körperlichen Merkmale (wie 10 Finger, 2 Augen, 1 Gesicht) zur Absicherung unendlich vieler Legitamationen und Transaktionen

REPORT

Biometrie bezeichnet die Erfassung und Vermessung von Lebewesen und ihren Eigenschaften. Das Ziel der Biometrie ist die automatisierte Messung eines individuellen – physiologischen oder verhaltenstypischen – Merkmals einer Person zum Zweck der Identifikation oder Verifikation und damit zur Unterscheidung von anderen Personen.

Die physiologischen (passiven) und verhaltensabhängigen (aktiven) Charakteristiken eines Menschen müssen für eine massenhafte biometrische Nutzung die folgenden Eigenschaften aufweisen:

- Universalität (bei allen Individuen vorhanden),

- Einzigartigkeit (bei Individuen verschieden),

- Beständigkeit (ohne Veränderung über die Zeit) und

- Erfassbarkeit (durch ein technisches System quantitativ messbar).

Heruntergebrochen auf das Banking reduzieren sich diese Anforderungen auf den Kundenstamm bei Universalität, Einzigartigkeit und Erfassbarkeit sowie eine der Kartenlaufzeit vergleichbare Beständigkeit – Bankkarten werden nach vier bis fünf Jahren ausgetauscht .

Biometrisch aktuell effizient nutzbare Merkmale sind:

- Physiologisch (passiv)

- Fingerkuppe (Minuzien)

- Hand (Geometrie)

- Auge (Iris)

- Gesicht (2D, 3D)

- Finger (Venenbild)

- Handinnenfläche (Venenbild)

- Handrücken (Venenbild)

- Gang (Schrittbeschleunigung)

- Verhaltensabhängig (aktiv)

- Unterschrift (Schreibdynamik)

- Handschrift (Schriftsemantik)

- Tippverhalten (Sequenz, Anschlaggeschwindigkeit)

- Stimme (Stimmfarbe/Frequenzband)

Die passiven (d.h. durch Verhalten nicht beeinflussbaren) Merkmale liegen bis auf das Venenbild meist offen vor, d.h. von außen erkennbar und daher potenziellen Angreifern leichter zugänglich. Damit verbunden ist die Möglichkeit der unbemerkten, nicht autorisierten Messung zum Zweck der Überwachung und eines Identitätsdiebstahls. Das bekannteste Beispiel sind die erfassten und öffentlich gemachten Fingerabdrücke von Herrn Dr. Wolfgang Schäuble in seiner damaligen Rolle des Innenministers der Bundesrepublik Deutschland.

Während PIN und Passwort vergessen und so wie Chipkarten auch weitergegeben werden können, hat ein Individuum seine biometrischen Charakteristiken „immer dabei“, es kann sie nicht vergessen und auch nicht unwissentlich weiter geben. Bei einer PIN kann nicht überprüft werden, ob der Nutzer, der die korrekte PIN eingibt, auch deren rechtmäßiger Inhaber ist. Während jedoch die Authentifizierung über PIN-Eingabe bit-genau richtig oder falsch ist, muss bei allen biometrischen Verfahren das Messergebnis unscharf mit einem Referenzwert verglichen werden, da ein live erfasstes – lebendiges – Charakteristikum mit dem gespeicherten Referenzmuster nicht bit-genau übereinstimmen kann.

Der entscheidende Faktor eines biometrischen Verfahrens ist der Schutz der biometrischen Referenzdaten (Template-Protection). Natürlich könnten die biometrischen Referenzdaten „klassisch“ kryptographisch geschützt werden, d. h. verschlüsselt gespeichert. Solange der kryptographische Schlüssel geheim ist, ist das Referenzdatum (das Template) geschützt.

Bei jeder Nutzung der Referenzdaten muss das Template entschlüsselt werden, was die Angreifbarkeit der dann im Klartext vorliegenden Daten erhöht. Insgesamt bietet die klassische Kryptographie eine mögliche, jedoch unbequeme Lösung, da die verschlüsselten Daten sowie der Schlüssel in einer sicheren Umgebung gespeichert werden müssen.

Einen besseren Weg stellt die Verwendung eines sog. Pseudonymen Identifikators (PI) dar. Ein PI ist die . Anstelle der biometrischen Referenzdaten des Körpers wird nur noch der PI dieser Daten verwendet. Ein PI ist ein Hash, der die Besonderheiten biometrischer Merkmale reflektiert. Er baut auf biometrischen Daten auf und beinhaltet eine Toleranz, die die bei Änderung des gemessenen biometrischen Datums (Bsp. Zwinkern deines Auges) nicht sofort zu einem anderen Hash führt, sondern in Grenzen unverändert bleibt. Ein klassisches kryptographisches Hash-Verfahren kann für biometrische Daten nicht verwendet werden, da klassisiche Hash-Verfahren sehr sensibel auf Änderungen der Eingangsdaten reagieren – wozu Hash-Verfahren erdacht wurden. Bei der biometrischen Nutzung, zum Beispiel zur Sicherung von Banktransaktionen, haben biometrische Informationen mit einer gewissen Varianz gleiche biometrische Hashs zu ergeben, sonst könnte ein berechtigter Kunde mit seinen lebendigen, also immer leicht veränderlichen biometrischen Merkmalen, und den unvermeidlichen Störungen bei deren Messung nicht verschiedene Banktransaktionen mit dem gleichen Körpermerkmal autorisieren; dies jedoch kann der PI gewährleisten.

Bisher werden für PI üblicherweise Fuzzy-Verfahren verwendet, ihre mathematischen Eigenschaften bedingen aber die Entscheidung zwischen Datenschutzkonformität oder hoher Erkennungsleistung. Aktuellen Forschungsarbeiten nach bieten auf Bloom-Filtern basierende PI gleichzeitig sowohl eine hohe Datenschutzkonformität als auch eine hohe Erkennungsleistung der biometrischen Daten.

In der Summe zeichnen sich Bloom-Filter-basierte Pseudonyme Identifikatoren durch nachstehende Eigenschaften aus:

- Vertraulichkeit: die als PI gespeicherten Referenzen können ohne Entschlüsselung verglichen werden.

- Nicht-Verkettbarkeit (unlinkability): die PI der gleichen Person können für verschiedene Anwendungen erstellt werden, ohne dass diese Person in den verschiedenen Datenbanken der Anwendungen auffindbar wäre (Kreuzvergleich nicht möglich).

- Nicht-Invertierbarkeit (non invertibility): der PI kann nicht auf die originalen biometrischen Referenzdaten und damit nicht auf die Person zurückgerechnet werden.

- Erneuerbarkeit: die Referenzdaten können widerrufen und erneuert werden.

- Abbildung der biometrischen Varianz: die Veränderlichkeit der körperlichen Merkmale fließt in den PI ein.

PI erfüllen durch die Eigenschaften ‚Vertraulichkeit‘, ‚Nicht-Verkettbarkeit‘ und ‚Nicht-Invertierbarkeit‘ alle Datenschutzanforderungen, da auf die biometrischen Referenzdaten der Person nicht zurückgerechnet werden kann. Somit könnten die PI sogar auf zentralen Servern gespeichert werden und diese biometrische Anwendung verstöße nicht gegen Datenschutzauflagen. Durch die Eigenschaften ‚Erneuerbarkeit‘ und ‚Abbildung der biometrischen Varianz‘ können die begrenzt vorhandenen körperlichen Merkmale (wie etwa die zehn Finger) unendlich oft zur Authentisierung und Autorisierung wiederverwendet werden. Ein Kunde kann sich somit mit seinen wenigen körperlichen Merkmalen beliebig oft authentifizieren, um sich zum Beispiel auf einer Banking-Plattform anzumelden, und ebenfalls beliebig viele Transaktionen autorisieren, um zum Beispiel Überweisungen im Online-Banking freizugeben. Die Nutzung der begrenzten Körpermerkmale wird auch nicht dadurch limitiert, dass sie ohne Einverständnis des Nutzers „abgegriffen“ wurden (wenn beispielsweise die Fingerabdrücke von einem Glas kopiert wurden), da sie zurückgerufen werden können. Somit weist die Biometrie unter Verwendung Bloom-Filter-basierter pseudonymer Identifikatoren die kryptografischen Eigenschaften eines One-Time-Pad auf, d. h. es ist nun möglich, in einer zu autorisierenden Banktransaktion zum Beispiel IBAN und Betrag unendlich oft die körpereigenen Merkmale als dynamischen Faktor einzubeziehen.

Ebenfalls sehr wichtig für die Praxistauglichkeit ist die Überwindungssicherheit der biometrischen Sensoren, die sich im Lebendtest ausdrückt. Hierbei wird geprüft, ob sich eine lebende Person authentifizieren will oder ob dem Sensor nur ein Artefakt (Foto des Gesichts, Foto der Iris, Gummifinger etc.) dieser Person präsentiert werden soll. Einschränkend gilt, dass umfassend belastbare Lebendtests noch nicht für alle Merkmale verfügbar sind, jedoch für Fingerabdruck, Iris, Vene und Gesicht (3D).

Biometrie ist spätestens seit der Einführung von Touch ID durch Samsung im Sommer 2014 und Apple im Oktober 2014 „hoffähig“ geworden. Bis zu diesem Markteintritt kann das Interesse der deutschen Banken an Biometrie im Retail Banking als bestenfalls „abwartend“ bezeichnet werden. Diese Einschätzung scheint sich in einem kleinen Kreis von Instituten langsam zu wandeln: Im Zuge der Digitalisierung, der Marktöffnung durch die PSD 2 und dem Eintritt globaler Ökosysteme aus dem Nicht-Banken-Bereich wird die Convenience einer Anwendung für den Kunden immer wichtiger. Zudem kann die Biometrie mit der Sicherheit konventioneller Verfahren wie PIN und Bankkarte nicht nur technisch mithalten (und diese auch übertreffen), sondern auch aufsichtsrechtlich, denn Biometrie (Sein) ist bankaufsichtsrechtlich Besitz und Wissen gleichgestellt: Nach MaSI ist starke Kundenauthentifizierung ein Verfahren, das auf der Verwendung zweier oder mehrerer der folgenden Elemente basiert, die als Wissen, Besitz und Inhärenz kategorisiert werden: i) etwas, das nur der Nutzer weiß, z. B. ein statisches Passwort, ein Code, eine persönliche Identifikationsnummer, ii) etwas, das nur der Nutzer besitzt, z. B. ein Token, eine Smartcard, ein Mobiltelefon, iii) eine Eigenschaft des Nutzers, z. B. ein biometrisches Charakteristikum, etwa ein Fingerabdruck.

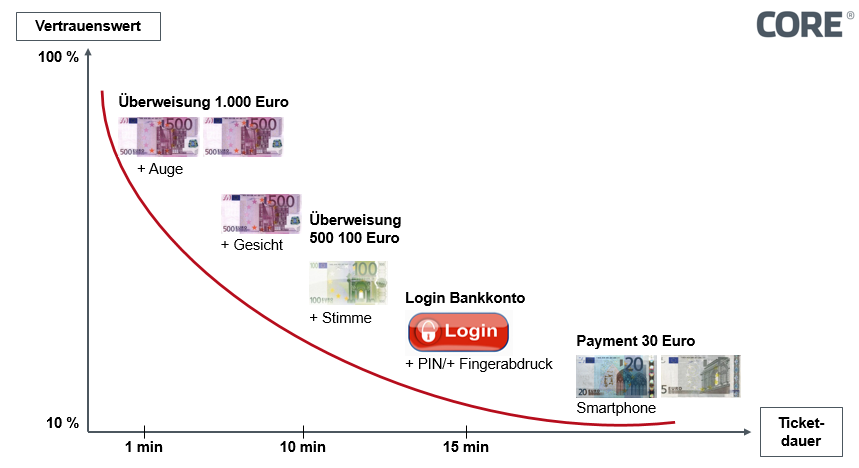

Mit Biometrie ist sogar ein risikobasierter Einsatz möglich, d.h. eine risikoreichere Transaktion kann stärker gesichert werden als eine risikoärmere Transaktion. Dazu werden Transaktionen multimodal gesichert. Hierbei werden verschiedene körperliche Merkmale gleichzeitig genutzt, nicht nur ein einziges Merkmal wie bei den mittlerweile auch im Banking eingesetzten Fingerabdrucksystemen. Zum Beispiel kann in Abhängigkeit vom Transaktionsbetrag ein zeitbegrenztes Ticket ausgestellt werden und nicht nur eine, sondern bis zu vier verschiedene biometrische Modalitäten zur Autorisierung verlangt werden.

Abbildung 1: Risikobasierte Transaktionsabsicherung durch multimodale Biometrie

Zusammenfassend kann ausgeführt werden, dass Biometrie alle Vorteile, die Kunden in der digitalisierten Welt von Bank-Dienstleistungen im Zusammenhang von Convenience sowie Security erwarten, gewährleisten kann. Dies zeigt sich in

- einer höheren Sicherheit als die PIN

- einer deutlich gesteigerten Convenience als etablierte Bankverfahren sowie

- der Integrationsfähigkeit in App- sowie InApp-Architekturen

Erste Institute in Europa haben Vorteile der Biometrie erkannt und forcieren ihren Einsatz, um Marktanteile zu verteidigen oder gegenüber größeren Organisationen auszubauen, die strukturell etablierte Sicherheitsarchitekturen länger in Produktion halten werden.

QUELLEN

C. Rathgeb, M. Gomez-Barrero, C. Busch, J. Galbally, J. Fierrez: “Towards Cancelable Multi-Biometrics based on Adaptive Bloom Filters: A Case Study on Feature Level Fusion of Face and Iris”, in Proceedings of the 3rd International Workshop on Biometrics and Forensics 2015 (IWBF 2015), March 3–4, 2015, Gjøvik, Norway, (2015).

J. Breebaart, C. Busch, J. Grave, E. Kindt: “A Reference Architecture for Biometric Template Protection based on Pseudo Identities”, in Proceedings BIOSIG2008, pages 25–37, GI-LNI, (2008).

N. Buchmann, C. Rathgeb, H. Baier, C. Busch: Towards electronic identification and trusted services for biometric authenticated transactions in the Single Euro Payments Area, in Proceedings of the 2nd Annual Privacy Forum (APF’14), 2014.